SECURITY

SERVIZIO DI SICUREZZA GESTITA

Siamo in grado di offrire soluzioni capaci di fornire protezione avanzata per gli endpoint, in grado di bloccare exploit di vulnerabilità sofisticati e attacchi malware poiché viene utilizzato un nuovo approccio innovativo, senza richiedere alcuna conoscenza preliminare della minaccia

In sintesi viene offerto alle aziende uno strumento sofisticato per proteggere gli endpoint praticamente da qualsiasi attacco mirato:

- Impedisce tutti gli exploit delle vulnerabilità

- Impedisce tutti gli attacchi malware-driven

- Fornisce informazioni forensi immediate sugli attacchi bloccati

- È scalabile, leggero e facile da usare

- Si integra con le funzioni di sicurezza di rete e cloud

ENTERPRISE ENDPOINT PROTECTION (ex Antivirus, Antispyware)

Uno dei principali obiettivi aziendali dovrebbe essere quello d’attivare strumenti di rilevamento del malware capaci di agire a tutti i livelli, vale a dire dal primo livello relativo alla connessione Internet, ai server e ai desktop e nella rete. Le configurazioni da adottare devono essere in grado di identificare le minacce relative al comportamento umano in modo da aiutare l’elemento più debole della catena di attacco: la persona

Le soluzioni di ultima generazione, grazie alle tecniche di intelligenza artificiale e machine learning sono in grado di individuare gli attacchi più sofisticati e, se opportunamente tarate, anche le minacce file-less e zero-day

Le soluzione devono avere a bordo anche dei moduli che:

- siano in grado di mitigare gli attacchi ransomware permettendo di effettuare una copia sicura del dato interessato dal processo crittografico interrompendo, nello stesso momento, i tentativi di crittografia;

- grazie alla ricerca e relativa analisi dei fenomeni malevoli sulla rete, permettano d’identificare il corretto flusso d’informazioni, attraverso il network, da endpoint ad endpoint, stabilendo così i processi consentiti e considerati normali e, allo stesso tempo, segnalando eventuali comportamenti sospetti

IL CONTENT MANAGEMENT

E’ un sistema che va posizionato a monte della LAN, per gestire la sicurezza del “contenuto” delle informazioni, andando ad integrare la soluzione antivirus

Oggi la sicurezza non significa più solo protezione dai virus: contenuti non desiderati quali lo spamming ed i file multimediali di grandi dimensioni possono abbassare la produttività dei dipendenti e degradare le prestazioni di sistema

I contenuti sconvenienti – quali i messaggi volgari e offensivi – possono comportare responsabilità civili e causare gravi danni alla reputazione di un’azienda

BLOCCO VIRUS E SPAM

Il servizio di scansione virus e spam sulle caselle e-mail è un sistema efficace che filtra tutta la posta in entrata e blocca quella infetta, con aggiornamenti costanti e in modo automatico

AUTENTICAZIONE INFORMATICA

Servizio di consulenza: per una corretta gestione delle password associate ai computer aziendali e per l’adeguamento del sistema di autorizzazione consentendo l’accesso ai dati solo a determinate persone, nonchè policy personalizzate, grazie all’implementazione di soluzione di autenticazione cifratura e controllo degli accessi

BACKUP

Servizio di protezione dei dati custoditi all’interno dell’azienda con backup sia locali che su server remoti, nel data center del nostro fornitore di servizio

I dati vengono inviati in modo criptato e protetto dai sistemi di sicurezza più efficaci. Il cliente può prelevarli in qualsiasi momento da qualsiasi pc collegato ad Internet, autenticandosi in sicurezza in un ambiente protetto

FIRMA DIGITALE

Il documento informatico sottoscritto con firma digitale assume lo stesso valore legale di un documento cartaceo sottoscritto con firma autografa, aggiungendo le caratteristiche di integrità, autenticità, non ripudio

SOLUZIONI NAC

Per Network Admission Control s’intendono le tecniche di Sicurezza integrata che vengono utilizzate per impedire l’accesso alla rete aziendale da parte dei dispositivi non conformi agli standard di sicurezza previsti

Le soluzioni NAC consentono di mettere in quarantena un visitatore che si connette alla rete aziendale attraverso la porta dello switch finché questi non verifichi la sua identità, oppure interagendo con il DHCP impedire che ad un computer sia assegnato un indirizzo IP finché non si verifica la presenza di un’antivirus aggiornato e funzionante

Le soluzioni NAC consentono anche di effettuare il processo cosiddetto di Remediation che consiste nell’apportare al computer ospite le modifiche opportune per renderlo compatibile con le policy aziendali e quindi fornirgli accesso autorizzato al sistema

Le soluzioni NAC consentono, altresì, un controllo delle attività degli utenti per bloccare in tempo reale utenti il cui comportamento si possa considerare non conforme alle policy. Inoltre si possono definire diversi gruppi di utenti con privilegi e autorizzazioni diverse nell’accesso alle risorse di rete

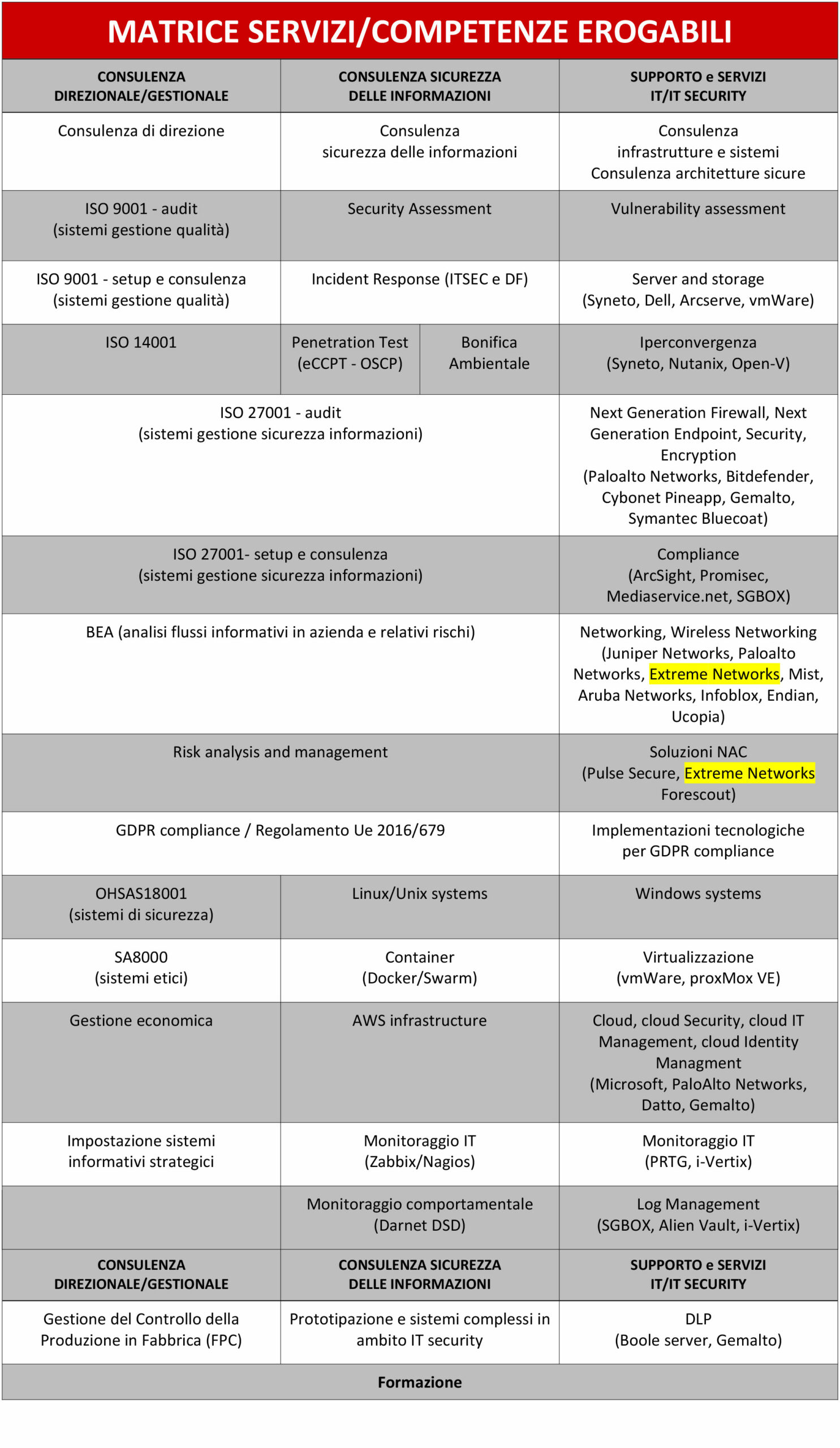

MATRICE SERVIZI/COMPETENZE EROGABILI |

||||

|---|---|---|---|---|

| CONSULENZA DIREZIONALE/GESTIONALE |

CONSULENZA SICUREZZA DELLE INFORMAZIONI |

SUPPORTO e SERVIZI IT/IT SECURITY |

||

| Consulenza di direzione | Consulenza sicurezza delle informazioni |

Consulenza infrastrutture e sistemi Consulenza architetture sicure |

||

| ISO 9001 – audit (sistemi gestione qualità) |

Security Assessment | Vulnerability assessment | ||

| ISO 9001 – setup e consulenza (sistemi gestione qualità) |

Incident Response (ITSEC e DF) | Server and storage (Syneto – Dell – Arcserve-vmWare) |

||

| ISO 14001 | Penetration tests (eCCPT – OSCP) |

Bonifica Ambientale |

Iperconvergenza (Syneto, Nutanix, Open-V) |

|

| ISO 27001 – audit (sistemi gestione sicurezza informazioni) |

Next Generation Firewall, Next Generation Endpoint, Security, Encryption (Paloalto Networks, Bitdefender, Cybonet Pineapp, Gemalto, Symantec Bluecoat) |

|||

| ISO 27001- setup e consulenza (sistemi gestione sicurezza informazioni) |

Compliance (ArcSight, Promisec, Mediaservice.net, SGBOX) |

|||

| BEA (analisi flussi informativi in azienda e relativi rischi) |

Networking, Wireless Networking (Juniper Networks, Paloalto Networks, Extreme Networks, Mist, Aruba Networks, Infoblox, Endian, Ucopia) |

|||

| Risk analysis and management | Soluzioni NAC (Pulse Secure, Extreme Networks, Forescout) |

|||

| GDPR compliance / Regolamento Ue 2016/679 | Implementazioni tecnologiche per GDPR compliance |

|||

| OHSAS18001 (sistemi di sicurezza) |

Linux/Unix systems | Windows systems | ||

| SA8000 (sistemi etici) |

Container (Docker/Swarm) |

Virtualizzazione (vmWare, proxMox VE) |

||

| Gestione economica | AWS infrastructure | Cloud, cloud Security, cloud IT Management, cloud Identity Managment (Microsoft, PaloAlto Networks, Datto, Gemalto) |

||

| Impostazione sistemi informativi strategici |

Monitoraggio IT (Zabbix/Nagios) |

Monitoraggio IT (PRTG, i-Vertix) |

||

| Monitoraggio comportamentale (Darnet DSD) |

Log Management (SGBox, Alien Vault, i-Vertix) |

|||

| Gestione del Controllo della Produzione in Fabbrica (FPC) |

Prototipazione e sistemi complessi in ambito IT security |

DLP (Boole server, Gemalto) |

||

| Formazione | ||||